Zero Trust چیست و چرا در حال رشد است؟

Zero Trust چیست و چرا در حال رشد است؟

مفهوم Zero Trust

این مفهوم به این معناست که سازمان ها نباید به هیچ نهادی در داخل یا خارج از محیط شبکه خود به شکلی از پیش تعیین شده اعتماد کنند. در این مقاله میفهمیم Zero Trust چیست و چرا در حال رشد است؟

در فوریه 2020 قبل از اینکه شمولبت جهان را فرا بگیرد، یک نظرسنجی از بیش از 400 تصمیمگیرنده امنیت فناوری اطلاعات که توسط Cybersecurity Insiders و Pulse Secure انجام شد. نشان داد که 72٪ از سازمانها در حال برنامهریزی برای ارزیابی یا اجرای Zero Trust در استراتژی امنیتی خود هستند. از سال2021 درماه مه، فرمان اجرایی پرزیدنت بایدن در مورد بهبود امنیت سایبری کشورشان داده شد، با اذعان به وضعیت شکستهشده مدل فدرال امنیت سایبری ایالات متحده و نیاز زیروتراست.این مدل امنیتی بالاخره در حال افزایش است.

آنچه برای پیاده سازی زیروتراست نیاز است و چرا علاقه به آن رو به افزایش است؟

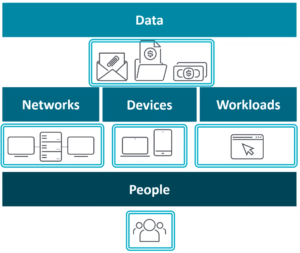

طبق گفته فورستر، که این مفهوم را در سال 2010 ایجاد کرد، برخلاف مدل امنیتی سنتی مبتنی بر محیط که بر اساس فرضیه «اعتماد اما تأیید» بنا شده است. Zero Trust میگوید :که سازمانها هرگز نباید به هیچ نهادی، چه داخلی و چه خارجی اعتماد کنند. به عبارت دیگر، “هرگز اعتماد نکنید، همیشه تأیید کنید.”. این مدل، امنیت را پیرامون هر یک از منابع و نهادهای کلیدی یک سازمان ایجاد می کند: داده ها، شبکه ها، دستگاه ها، حجم کاری و افراد.

شکل 1. مدل Zero Trust امنیت را در اطراف هر یک از منابع کلیدی یک سازمان ایجاد می کند.

مدل سنتی امنیت فناوری اطلاعات

در مدل سنتی امنیت فناوری اطلاعات، وضعیت امنیتی یک سازمان باید مانند یک قلعه باشد که توسط یک خندق محافظت می شود که نشان دهنده شبکه است. در چنین تنظیماتی، دسترسی به منابع سازمان خارج از شبکه دشوار است. در عین حال، همه افرادی که در شبکه هستند به طور پیش فرض قابل اعتماد در نظر گرفته می شوند. با این حال، مشکل این رویکرد این است که هنگامی که یک مهاجم به شبکه دسترسی پیدا می کند، و در نتیجه به طور پیش فرض مورد اعتماد قرار می گیرد، تمام منابع سازمان برای انتخاب آماده است.

در مقابل، مدل Zero Trust فرض میکند که مهاجمان به همان اندازه در داخل شبکه هستند که خارج از آن. به همین دلیل نمی توان به طور پیش فرض به کاربران و دستگاه ها اعتماد کرد.

شکل 2. گرافیک متحرک که نمونه ای از مدل امنیتی سنتی مبتنی بر محیط است.

شکل 3. گرافیک متحرک که نمونه ای از مدل امنیتی Zero Trust است.

یک سازمان برای پیاده سازی مدل زیرو تراست چه کاری باید انجام دهد؟

سه حوزه اصلی از قابلیت وجود دارد که یک سازمان باید با اجرای مدل اعتماد صفر توسعه دهد:

1.دید: دستگاه ها و منابعی را که باید تحت نظارت و محافظت قرار گیرند، شناسایی کنید. محافظت از منبعی که از آن اطلاعی ندارید امکان پذیر نیست. داشتن دید به تمام منابع و نقاط دسترسی شما ضروری است.

2.سیاست ها: کنترل هایی را ایجاد کنید که فقط به افراد خاصی اجازه دسترسی به منابع خاص تحت شرایط خاص را می دهد. به عبارت دیگر، یک سطح دقیق از کنترل های سیاست مورد نیاز است.

3.اتوماسیون: فرآیندها را برای اطمینان از اعمال صحیح خط مشی ها به صورت خودکار انجام می دهد و سازمان را قادر می سازد تا به سرعت با هرگونه انحراف از رویه های استاندارد سازگار شود.

با تکیه بر قابلیتهای اساسی که در اینجا به آن اشاره شده است، میتوانیم Zero Trust را به عنوان یک مدل امنیتی تعریف کنیم.که دفاعی را پیرامون هر یک از موجودیتهای زیر ایجاد میکند: دادهها، شبکهها، دستگاهها، حجم کاری و افراد.

چه چیزی باعث افزایش علاقه و پذیرش مدل Zero Trust شده است؟

فورستر توضیح می دهد، با یک محیط Zero Trust، نه تنها کنترل و آگاهی از تمام داده های خود (همیشه) دارید، بلکه در صورت نقض امنیتی، می توانید به سرعت تشخیص دهید مهاجمان چه زمانی و در کجا داده های شما را سرقت کرده باشند.

گزارش هزینه نقض داده در سال 2020 توسط IBM و موسسه Ponemon نشان داد. که میانگین هزینه نقض داده در سطح جهان 3.86 میلیون دلار آمریکا و میانگین زمان شناسایی و مهار نقض 280 روز است. به این دلیل مدل Zero Trust نسبتاً جذاب به نظر می رسد. .از سوی دیگر، با رشد مستمر دستگاه خود پرداز و پدیده کار از راه دور، کارمندان بیشتری نیاز دارند. تا از هر مکان و در هر زمان به منابع داخلی سازمان خود دسترسی داشته باشند.

فضای ابری

شایان ذکر است که این بیماری همهگیر افزایش عظیمی در تلاشهای حمله brute-force علیه پروتکل دسکتاپ راه دور داشته است. این امر نشاندهنده علاقه بالای مجرمان سایبری در استفاده از موقعیت فعلی کار از راه دور است. یکی دیگر از مؤلفههای محرک Zero Trust، پذیرش و استفاده رو به رشد از خدمات ذخیرهسازی در فضای ابری است. اغلب میزبان داده ها، منابع و حتی خدمات حیاتی سازمان ها است.

سایر بردارهایی که برای مدل امنیتی مبتنی بر محیط کشنده بوده اند، حملات زنجیره تامین هستند. همانطور که در مورد شبیه ساز اندرویدی که توسط گیمرها برای اجرای بازی های تلفن همراه در رایانه های شخصی و مک خود استفاده می شود. برون سپاری خدمات، و جابجایی کارکنان، اتفاق افتاد. بین دیگران.برای خرید لایسنس eset internet security دانلود کنید.

برای نوشتن دیدگاه باید وارد بشوید.